Category Archives: Linux

Centos7系统查看某个端口被哪个进程占用

1.安装netstat工具

|

1 |

yum install net-tools |

2.查看服务器所有被占用的端口

|

1 |

netstat -ant |

3.验证某个端口是否被占用

|

1 |

netstat -tunlp|grep 7002 |

4.查看所有监听端口号

|

1 |

netstat -lntp |

5.端口状态与打开方法:

|

1 2 3 4 |

firewall-cmd --query-port=7002/tcp 添加7002端口: firewall-cmd --add-port=7002/tcp --permanent |

|

1 2 |

移除7002端口: firewall-cmd --remove-port=7002/tcp --permanent |

from:https://www.cnblogs.com/elfin/p/12923669.html

View Detailsvi/vim下如何搜索字符串

1. 命令模式下,输入:/字符串 比如搜索user, 输入/user 按下回车之后,可以看到vim已经把光标移动到该字符处和高亮了匹配的字符串 2. 查看下一个匹配,按下n(小写n) 3. 跳转到上一个匹配,按下N(大写N) 4. 搜索后,我们打开别的文件,发现也被高亮了,怎么关闭高亮? 命令模式下,输入:nohlsearch 也可以:set nohlsearch; 当然,可以简写,noh或者set noh。 from:https://blog.csdn.net/whynotldch/article/details/78163480

View DetailsSFTP登录及命令行用法

1. sftp常用命令 ls 查看当前目录下文件 help 查看sftp支持哪些命令 cd 指定目录 pwd 查看当前目录 get xxx.txt 下载xxx文件 put xxx.txt 上传xxx文件 quit / bye / exit 退出sftp sftp xxx.xxx.xxx.xxx 登录root用户 sftp zygf@xxx.xxx.xxx.xxx 进行登录zygf用户 2. sftp命令行登录过程 ① sftp xxx.xxx.xxx.xxx 登录(默认root用户),若指定用户 sftp zygf@xxx.xxx.xxx.xxx 进行登录(zygf为用户名) ② 登录成功后,会提示输入 密码 ③ 然后,可进入目录, ls 查看目录下内容 ④ cd 切换目录,get 获取文件, put 上传文件 ⑤ quit / bye / exit 退出sftp from:https://www.cnblogs.com/cyb-652356/p/11679074.html

View DetailsCentOS7 SpringBoot 注册服务

1.服务配置文件

|

1 2 |

cd /etc/systemd/system touch your_service_name.service |

|

1 2 3 4 5 6 |

[Unit] Description=zaomianbao [Service] ExecStart= /your_java_path/bin/java -jar /your_app_path/your_app_name.jar [Install] WantedBy=multi-user.target |

2.启动服务

|

1 |

systemctl start your_service_name.service |

参考: https://blog.csdn.net/weixin_37490221/article/details/80758276

View Detailslinux中启动 java -jar 后台运行程序

直接用java -jar xxx.jar,当退出或关闭shell时,程序就会停止掉。以下方法可让jar运行后一直在后台运行。 方法一 java -jar xxx.jar & 说明: 在末尾加入 & 符号 方法二 (1)执行java -jar xxx.jar后 (2)ctrl+z 退出到控制台,执行 bg (3)exit 完成以上3步,退出SHELL后,jar服务一直在后台运行。 方法三 nohup java -jar xxxx.jar & 将java -jar xxxx.jar 加入 nohup &中间,也可以实现 from:https://www.cnblogs.com/zsg88/p/9473843.html

View DetailsDocker CE 镜像源站

Docker CE 镜像源站 使用官方安装脚本自动安装 (仅适用于公网环境)

|

1 |

curl -fsSL https://get.docker.com | bash -s docker --mirror Aliyun |

手动安装帮助 (阿里云ECS可以通过内网安装,见注释部分内容) Ubuntu 14.04 16.04 (使用apt-get进行安装)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 |

# step 1: 安装必要的一些系统工具 sudo apt-get update sudo apt-get -y install apt-transport-https ca-certificates curl software-properties-common # step 2: 安装GPG证书 curl -fsSL http://mirrors.aliyun.com/docker-ce/linux/ubuntu/gpg | sudo apt-key add - # Step 3: 写入软件源信息 sudo add-apt-repository "deb [arch=amd64] http://mirrors.aliyun.com/docker-ce/linux/ubuntu $(lsb_release -cs) stable" # Step 4: 更新并安装 Docker-CE sudo apt-get -y update sudo apt-get -y install docker-ce 注意:其他注意事项在下面的注释中 # 安装指定版本的Docker-CE: # Step 1: 查找Docker-CE的版本: # apt-cache madison docker-ce # docker-ce | 17.03.1~ce-0~ubuntu-xenial | http://mirrors.aliyun.com/docker-ce/linux/ubuntu xenial/stable amd64 Packages # docker-ce | 17.03.0~ce-0~ubuntu-xenial | http://mirrors.aliyun.com/docker-ce/linux/ubuntu xenial/stable amd64 Packages # Step 2: 安装指定版本的Docker-CE: (VERSION 例如上面的 17.03.1~ce-0~ubuntu-xenial) # sudo apt-get -y install docker-ce=[VERSION] # 通过经典网络、VPC网络内网安装时,用以下命令替换Step 2、Step 3中的命令 # 经典网络: # curl -fsSL http://mirrors.aliyuncs.com/docker-ce/linux/ubuntu/gpg | sudo apt-key add - # sudo add-apt-repository "deb [arch=amd64] http://mirrors.aliyuncs.com/docker-ce/linux/ubuntu $(lsb_release -cs) stable" # VPC网络: # curl -fsSL http://mirrors.cloud.aliyuncs.com/docker-ce/linux/ubuntu/gpg | sudo apt-key add - # sudo add-apt-repository "deb [arch=amd64] http://mirrors.cloud.aliyuncs.com/docker-ce/linux/ubuntu $(lsb_release -cs) stable" |

CentOS 7 (使用yum进行安装)

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 |

# step 1: 安装必要的一些系统工具 sudo yum install -y yum-utils device-mapper-persistent-data lvm2 # Step 2: 添加软件源信息 sudo yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo # Step 3: 更新并安装 Docker-CE sudo yum makecache fast sudo yum -y install docker-ce # Step 4: 开启Docker服务 sudo service docker start 注意:其他注意事项在下面的注释中 # 官方软件源默认启用了最新的软件,您可以通过编辑软件源的方式获取各个版本的软件包。例如官方并没有将测试版本的软件源置为可用,你可以通过以下方式开启。同理可以开启各种测试版本等。 # vim /etc/yum.repos.d/docker-ce.repo # 将 [docker-ce-test] 下方的 enabled=0 修改为 enabled=1 # # 安装指定版本的Docker-CE: # Step 1: 查找Docker-CE的版本: # yum list docker-ce.x86_64 --showduplicates | sort -r # Loading mirror speeds from cached hostfile # Loaded plugins: branch, fastestmirror, langpacks # docker-ce.x86_64 17.03.1.ce-1.el7.centos docker-ce-stable # docker-ce.x86_64 17.03.1.ce-1.el7.centos @docker-ce-stable # docker-ce.x86_64 17.03.0.ce-1.el7.centos docker-ce-stable # Available Packages # Step2 : 安装指定版本的Docker-CE: (VERSION 例如上面的 17.03.0.ce.1-1.el7.centos) # sudo yum -y install docker-ce-[VERSION] # 注意:在某些版本之后,docker-ce安装出现了其他依赖包,如果安装失败的话请关注错误信息。例如 docker-ce 17.03 之后,需要先安装 docker-ce-selinux。 # yum list docker-ce-selinux- --showduplicates | sort -r # sudo yum -y install docker-ce-selinux-[VERSION] # 通过经典网络、VPC网络内网安装时,用以下命令替换Step 2中的命令 # 经典网络: # sudo yum-config-manager --add-repo http://mirrors.aliyuncs.com/docker-ce/linux/centos/docker-ce.repo # VPC网络: # sudo yum-config-manager --add-repo http://mirrors.could.aliyuncs.com/docker-ce/linux/centos/docker-ce.repo |

安装校验

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

root@iZbp12adskpuoxodbkqzjfZ:$ docker version Client: Version: 17.03.0-ce API version: 1.26 Go version: go1.7.5 Git commit: 3a232c8 Built: Tue Feb 28 07:52:04 2017 OS/Arch: linux/amd64 Server: Version: 17.03.0-ce API version: 1.26 (minimum version 1.12) Go version: go1.7.5 Git commit: 3a232c8 Built: Tue Feb 28 07:52:04 2017 OS/Arch: linux/amd64 Experimental: false |

参考资料 其他关于旧版本Docker卸载以及测试开发版本Docker安装的帮助,可以参考官方文档的说明进行安装 from:https://yq.aliyun.com/articles/110806?spm=5176.8351553.0.0.35501991rH2jyp

View Details阿里CentOS镜像

简介 CentOS,是基于 Red Hat Linux 提供的可自由使用源代码的企业级 Linux 发行版本;是一个稳定,可预测,可管理和可复制的免费企业级计算平台。 配置方法 1. 备份

|

1 |

mv /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.backup |

2. 下载新的 CentOS-Base.repo 到 /etc/yum.repos.d/ CentOS 6

|

1 |

wget -O /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-6.repo |

或者

|

1 |

curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-6.repo |

CentOS 7

|

1 |

wget -O /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo |

或者

|

1 |

curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-7.repo |

CentOS 8

|

1 |

wget -O /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-8.repo |

或者

|

1 |

curl -o /etc/yum.repos.d/CentOS-Base.repo https://mirrors.aliyun.com/repo/Centos-8.repo |

3. 运行 yum makecache 生成缓存 4. 其他 非阿里云ECS用户会出现 Couldn’t resolve host 'mirrors.cloud.aliyuncs.com' 信息,不影响使用。用户也可自行修改相关配置: eg:

|

1 |

sed -i -e '/mirrors.cloud.aliyuncs.com/d' -e '/mirrors.aliyuncs.com/d' /etc/yum.repos.d/CentOS-Base.repo |

相关链接 下载地址: https://mirrors.aliyun.com/centos/ https://mirrors.aliyun.com/centos-vault/ 官方主页: http://www.centos.org/ 邮件列表: http://www.centos.org/modules/tinycontent/index.php?id=16 论坛: http://www.centos.org/modules/newbb/ 文档: http://www.centos.org/docs/ Wiki: http://wiki.centos.org/ from:https://developer.aliyun.com/mirror/centos?spm=a2c6h.13651102.0.0.3e221b11VQZfmr

View Detailssystemctl服务部署错误:code=exited, status=217/USER

今天负责部署一个小项目,眼看到最后一步跑服务的时候报错了: Process: 2451 ExecStart=/home/.virtualenvs/bin/python /home/xxx.py (code=exited, status=217/USER) 仔细一看原来原来service文件的用户名没改,难怪提示217/USER错误呢,把用户名改对就好了,服务顺利跑起来了 [Unit] Description=xxx After=network.target [Service] WorkingDirectory=/home/deploy/server User=xxx ExecStart=/home/.virtualenvs/bin/python /home/deploy/server/xxx.py Restart=on-failure [Install] WantedBy=multi-user.target ———————————————— 版权声明:本文为CSDN博主「wangjinyu124419」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。 原文链接:https://blog.csdn.net/u011519550/java/article/details/83588218

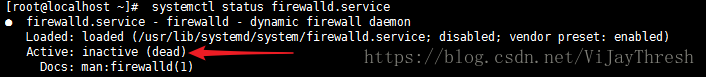

View DetailsCentOS7永久关闭防火墙(防火墙的基本使用)

查看防火墙状态: systemctl status firewalld.service 如图 绿的running表示防火墙开启 执行关闭命令: systemctl stop firewalld.service 再次执行查看防火墙命令:systemctl status firewalld.service 如下图所示表示防火墙已经关闭 执行开机禁用防火墙自启命令 : systemctl disable firewalld.service 完成 ============================================================ 关于防火墙的其他命令: 启动:systemctl start firewalld.service 防火墙随系统开启启动 : systemctl enable firewalld.service from:https://blog.csdn.net/ViJayThresh/article/details/81284007

View Details使用nc(netcat)测试udp协议与端口连通性

我们一般想到测试连通性时第一考虑到的就是使用ping命令。 但是我们知道ping命令使用的是icmp协议,属于tcp/ip协议中的一个子协议,所以我们可以用ping命令来测试tcp的连通性还可以测试延迟情况。tcp相关协议了解可以参考:TCP/IP四层模型讲解【笔记整理通俗易懂版】 但是当我们需要测试udp连接的时候ping命令显然没有任何作用。 这时候我们可以用到netcat,这个命令被誉为是网络中的“瑞士军刀”,功能非常强大,测试udp只是其中的一个功能变通。 在安全领域nc常用来端口监听转发,用的比较多的也是windows版的NC,在运维中需要常用到linux上的nc,而一般linux会默认集成这个命令,根据不同系统命令不同,有的为“nc”,有的为“netcat”,大家可以根据实际系统尝试下。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 |

netcat 命令一览 [v1.10] connect to somewhere: netcat [-options] hostname port[s] [ports] … listen for inbound: netcat -l -p port [-options] [hostname] [port] options: -g gateway source-routing hop point[s], up to 8 -G num source-routing pointer: 4, 8, 12, … -h this cruft -i secs delay interval for lines sent, ports scanned -l listen mode, for inbound connects -n numeric-only IP addresses, no DNS -o file hex dump of traffic -p port local port number -r randomize local and remote ports -s addr local source address -t answer TELNET negotiation -u UDP mode -v verbose [use twice to be more verbose] -w secs timeout for connects and final net reads -z zero-I/O mode [used for scanning] port numbers can be individual or ranges: lo-hi [inclusive] 基本格式:nc [-options] hostname port[s] [ports] … nc -l -p port [options] [hostname] [port] -d 后台模式 -e prog 程序重定向,一旦连接,就执行 [危险!!] -g gateway source-routing hop point[s], up to 8 -G num source-routing pointer: 4, 8, 12, … -h 帮助信息 -i secs 延时的间隔 -l 监听模式,用于入站连接 -L 连接关闭后,仍然继续监听 -n 指定数字的IP地址,不能用hostname -o file 记录16进制的传输 -p port 本地端口号 -r 随机本地及远程端口 -s addr 本地源地址 -t 使用TELNET交互方式 -u UDP模式 -v 详细输出–用两个-v可得到更详细的内容 -w secs timeout的时间 -z 将输入输出关掉–用于扫描时 端口的表示方法可写为M-N的范围格式。 |

测试udp连接方法 a机器上运行: nc -ul 1080 或:netcat -ul -p 1080 #使用udp模式监听1080 端口 b机器上运行: nc -u x.x.x.x 1080 或:netcat -u x.x.x.x 1080 #使用udp模式向该ip的1080端口发送信息。 效果如图,在任意一边输入内容,另一边则会收到相应内容,以此就可以测试该端口的udp连接是否通常。 from:http://www.vuln.cn/2922

View Details